Industri 4.0, også kjent som den fjerde industrielle revolusjonen, er et begrep som brukes for å beskrive den nåværende trenden med automatisering og datautveksling i produksjon og andre industrier. Dette skiftet er preget av økt sammenkobling av systemer, smart automatisering og bruk av digitale teknologier som tingenes internett (IoT) og kunstig intelligens (AI) for å forbedre effektiviteten og produktiviteten til bedrifter.

Vannsektoren er intet unntak fra denne trenden, og vi ser allerede bruk av digitale løsninger for å administrere vannforsyning og -behandling. Digitalisering gir potensial til å forbedre effektiviteten i vannforvaltning, men det er avgjørende at det settes inn sikkerhetstiltak for å beskytte mot cybertrusler og andre potensielle sårbarheter. Med den økte bruken av teknologi kommer nye sikkerhetsrisikoer, og det er viktig for industrien å gjennomføre dette paradigmeskiftet på en sikker og ansvarlig måte.

Digitale løsninger for vannsektoren

Prosjektet digital-water.city (DWC) (2019-2022) demonstrerte 15 avanserte digitale løsninger for vannsektoren. Disse løsningene dekker hele spekteret av innovative digitale teknologier, som utvidet virkelighet, mobilteknologi, nettsky, sensorer, sanntidsovervåking, kunstig intelligens, prediktiv analyse og modellering, med utstrakt bruk av åpen kildekode-programvare. Prosjektet har hatt aktiviteter i fem europeiske urbane områder m/omegn, og har et nedslagsfelt på opptil 30 millioner europeiske borgere. SINTEF var involvert i både utvikling av digitale løsninger og for å ivareta sikkerheten av disse løsningene. Spesielt etterstrebet vi å gi praktiske sikkerhetsanbefalinger til eiere av digitale løsninger og vannverk, og bidra til å øke sikkerhetsbevisstheten i ingeniørteam ved å belyse de vanligste sikkerhetsproblemene som følger med integrasjonen av digitale løsninger.

«Hva er en digital løsning i praksis?», spør du kanskje. Det viser seg at digitale løsninger kan være ganske forskjellige fra hverandre. Deres fellestrekk er at de vanligvis bruker noen digitale teknologier for å hjelpe operatører av et vannverk med å ta bedre beslutninger (for eksempel når de skal utføre vedlikehold). For bedre å forstå de potensielle sikkerhetsrisikoene, klassifiserte vi de digitale løsningene i tre undergrupper, avhengig av nivået av integrering med vannverkene:

- Frittstående løsninger: Dette er løsninger som ikke samhandler med noen sensorer eller verktøy. De kan være nett- eller mobilapplikasjoner, offentlig tilgjengelige eller krever autentisering.

- Løsning med «eksterne» sensorer: Dette er løsningene som samler inn data fra sensorer «i naturen», ved hjelp av trådløs teknologi (mobilnettverk, LoRa eller Sigfox for eksempel) eller manuelt samlet ved bruk av trådløse protokoller med kortere rekkevidde, for eksempel Bluetooth (Low Energy).

- Løsning med «interne» sensorer: Dette er løsningene som samler inn data fra sensorer som er plassert i vannverkene (men ikke nødvendigvis koblet til deres systemer).

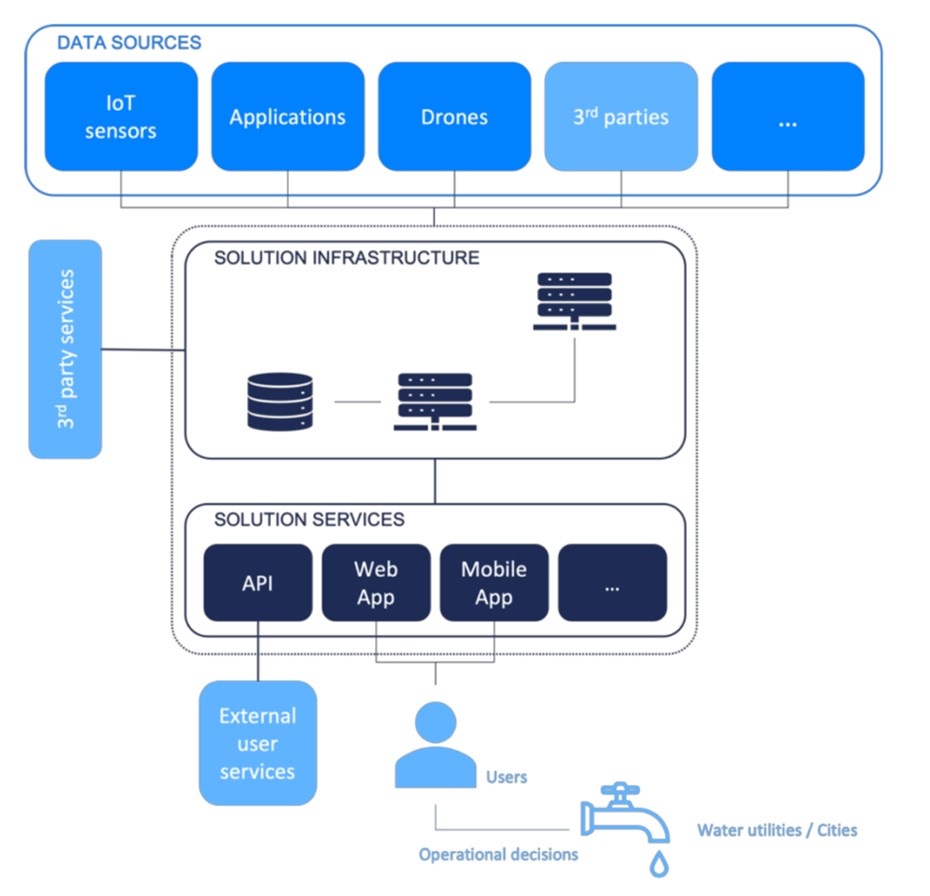

Derfra definerte vi en generisk arkitektur for en digital løsning i DWC-prosjektet, som vist i Figur 1. Vi tror imidlertid at denne arkitekturen gjelder de fleste digitale løsninger, uavhengig av domenet.

- Datakilder: Digitale løsninger bruker eksterne data, som analyseres og transformeres for å gi merverdi. Disse dataene kan komme fra ulike kilder som IoT-sensorer, tredjepartstjenester og droner. Applikasjonene utviklet av en løsning kan også betraktes som en datakilde.

- Løsningsinfrastruktur: De fleste løsninger bruker en backend-infrastruktur for å drive tjenesten. Dette kan inkludere lokale servere, skyservere og tredjepartstjenester som brukes til datainnsamling.

- Tredjepartstjenester: Dette er tjenester som brukes av en løsning for å tilby sine egne tjenester, for eksempel SMS- eller e-postsendingsmuligheter.

- Løsningens tjenester: Løsningene gir en tjeneste til vannverk/brukere, for eksempel et varsel hvis nivået av E. Coli-bakterier er for høyt i et vannbasseng. En tjeneste kan eksponeres for brukere i ulike former, for eksempel en nett- eller mobilapplikasjon eller API.

- Brukere av løsningens tjenester:

- Faste brukere: Brukere av tjenesten er operatører i et vannverk som har behov for å ta driftsbeslutninger basert på informasjonen den digitale løsningens tjeneste gir.

- Maskiner: Hvis tjenesten er eksponert via et API, kan den brukes av en annen løsning eller direkte av et vannverk for å integrere den i deres eget system.

Angrep mot digitale løsninger

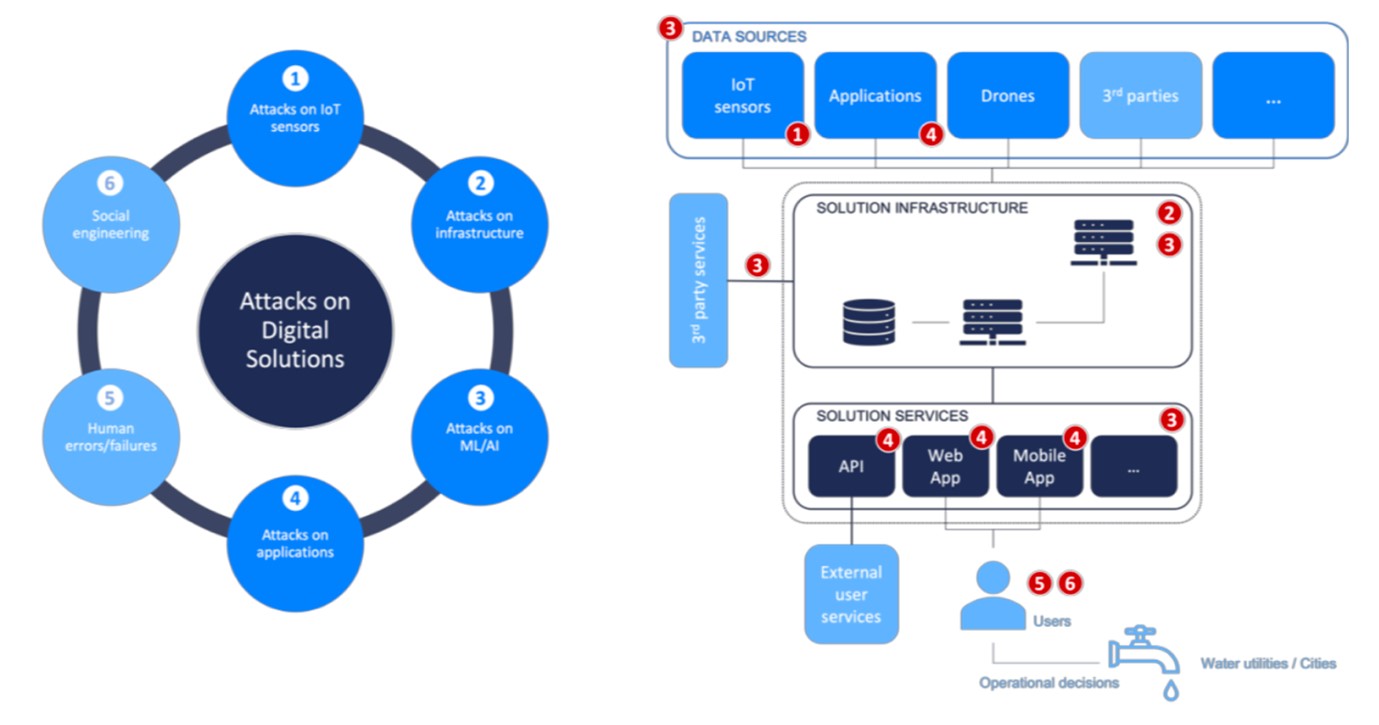

Digitale løsninger kan være komplekse og samhandle med flere eksterne aktører for å samle inn data, få tilgang til tjenester eller rett og slett tilby sine egne tjenester til sine brukere. Angripere får dermed et bredt utvalg av angrepsvektorer når de retter seg mot en digital løsning: IoT-enheter, applikasjoner, tredjepartstjenester osv. Figur 2 viser de ulike angrepsklassene identifisert mot digitale løsninger i DWC.

- Angrep på IoT-sensorer: IoT-sensorer er en nøkkelkomponent for mange løsninger fordi de gir dataene til disse løsningene. Sensorer er imidlertid sårbare fordi de ofte er tilgjengelige og vanskelige å sikre. En angriper kan manipulere sensordata for å utløse feil utdata fra tjenester, noe som kan få alvorlige konsekvenser. I tillegg har IoT-sensorer blitt kompromittert i stor skala og brukt i botnett.

- Angrep på infrastruktur: Å angripe infrastrukturen er en måte for angripere å forstyrre tjenester eller få uautorisert tilgang til ressurser. Dette kan også brukes til senere å angripe et vannverk ved å bruke den kompromitterte tjenesten.

- Angrep på ML/AI: Angrep mot maskinlæring (ML) og kunstig intelligens (AI) er mindre kjente, men angripere kan bruke forfalskede inndata for å villede algoritmer. Modeller har også en egenverdi, og angripere vil kanskje stjele dem.

- Angrep på applikasjoner: Applikasjoner (nett, mobil, API, etc.) blir ofte utsatt, og hvis kompromittert kan det føre til datalekkasjer, uautorisert tilgang og datamanipulasjon.

- Menneskelige feil: Menneskelige feil kan føre til samme konsekvenser som et angrep. Hvis en bruker får tilgang til data eller handlinger de ikke burde ha, kan de misbruke dem, og effektivt skape en situasjon som ligner på et angrep.

- Sosial manipulasjon: En bruker kan bli lurt til å utføre skadelige handlinger av en ondsinnet person, som potensielt kan føre til farlige konsekvenser.

Digitale løsninger basert på IoT er spesielt utsatt fordi IoT-enheter, som sensorer, ofte er plassert ut i naturen og er vanskelige å sikre. Disse enhetene er vanligvis designet for å være lett tilgjengelige (billige), noe som gjør dem sårbare for angrep. I tillegg, fordi IoT-enheter ofte er koblet til internett, kan angripere eksternt få tilgang til og manipulere dem.

Risikoen forbundet med IoT-enheter blir ofte oversett fordi disse enhetene er relativt nye og teknologien fortsatt utvikler seg. Som et resultat kan det hende at mange selskaper og organisasjoner ikke har tilstrekkelige sikkerhetstiltak på plass for å beskytte mot angrep på IoT-enheter. I tillegg, fordi IoT-enheter ofte anses som lavrisiko, får de kanskje ikke samme grad av oppmerksomhet og investering i sikkerhet som andre, mer sensitive systemer. Dette kan gjøre dem til et attraktivt mål for angripere. Faktisk kan en angriper misbruke en digital løsning basert på IoT for å kompromittere et vannverk på flere måter. For eksempel kan en angriper gå målrettet mot IoT-sensorene som brukes av den digitale løsningen for å samle inn data. Ved å manipulere sensordataene kan angriperen forårsake at den digitale løsningen gir feil informasjon til vannverket, noe som kan føre til driftsfeil eller andre problemer.

Et annet potensielt angrep vil være å angripe infrastrukturen som brukes av den digitale løsningen. Ved å starte et tjenestenektangrep (DoS) på infrastrukturen, kan angriperen forstyrre tjenestene som tilbys av den digitale løsningen, noe som gjør det vanskelig eller umulig for vannverket å få tilgang til informasjonen den trenger for å fungere effektivt. I tillegg kan en angriper bruke den digitale løsningen for å få uautorisert tilgang til vannverkets systemer. Når angriperen har fått tilgang, kan de manipulere eller stjele data, eller forårsake andre problemer for vannverket. Totalt sett er det mange måter en angriper kan misbruke en digital løsning basert på IoT for å kompromittere et vannverk, og det er viktig for vannverk å være klar over disse risikoene og ta passende skritt for å beskytte seg selv.

Sammenkoblede systemer gjør det mer utfordrende å forhindre cyberangrep

Den tradisjonelle tilnærmingen til å beskytte kritisk infrastruktur, som involverer segmentering av nettverk, blir mindre effektiv på grunn av den økte sammenkoblingen av systemene. Tidligere bidro segmentering av nettverk til å beskytte kritisk infrastruktur ved å begrense tilgangen til visse deler av nettverket og gjøre det vanskeligere for angripere å bevege seg sideveis innenfor nettverket. Men med fremveksten av IoT og andre teknologier som muliggjør økt sammenkobling, er denne tilnærmingen ikke lenger tilstrekkelig.

En grunn til dette er at IoT-enheter, som ofte brukes til å samle inn data til digitale løsninger, typisk er designet for å være lett tilgjengelig. Dette betyr at de ofte er koblet til internett og potensielt kan manipuleres via fjerntilgang. Selv om et nettverk er segmentert, kan en angriper derfor fortsatt potensielt få tilgang til nettverket gjennom en IoT-enhet. I tillegg gjør den økte bruken av skytjenester og andre tredjepartstjenester det vanskeligere å segmentere nettverk og begrense tilgangen. I mange tilfeller deles data og tjenester på tvers av flere nettverk, noe som gjør det mer utfordrende å kontrollere tilgang og beskytte kritisk infrastruktur.

Spesielt viste vi at selv om en digital løsning ikke er direkte koblet til en kritisk infrastruktur (som i DWC), kan den fortsatt misbrukes av en angriper til å ha en operasjonell innvirkning: ved å utnytte for eksempel en IoT-basert digital løsning og ved å manipulere dataene, kan en angriper lure AI-modellen til å gi feil spådommer, noe som kan føre til at operatørene tar potensielt skadelige beslutninger.

Totalt sett er den tradisjonelle tilnærmingen for å beskytte kritisk infrastruktur ved å segmentere nettverk ikke lenger tilstrekkelig i dagens sammenkoblede verden. Nye, mer effektive tilnærminger er nødvendige for å beskytte mot den økende trusselen om cyberangrep.

0 kommentarer på “Digitalisering i vannsektoren: Er vi klar over risikoen?”